네트워크에서 무엇이 실행되고 있는지 탐색하는 것은 흥미로운 일입니다. 간단한 명령줄 도구를 사용하여 연결된 장치를 매핑하는 방법을 처음 발견했을 때, 게임에서 숨겨진 지도를 발견한 것 같은 기분이 들었습니다. 그 도구가 뭔가요? 바로 Nmap입니다.

사이버 보안을 배우는 학생이든 IT 업계 종사자이든, 이 도구는 어둠 속 손전등과 같은 역할을 합니다. 어떤 서비스가 활성화되어 있는지, 어떤 포트가 열려 있는지, 어떤 시스템이 온라인 상태인지 보여줍니다. 몇 가지 명령만으로 디바이스를 스캔하고 이면에서 일어나는 일에 대해 많은 정보를 얻을 수 있습니다.

이 가이드에서는 Nmap 스캔을 사용하는 방법을 안내합니다. 설치 방법, 사용 방법 및 일반적인 실수를 방지하는 방법을 배우게 됩니다.

필요한 자료 또는 도구

시작하기 전에 필요한 모든 것이 준비되었는지 확인하세요. 다음은 간단한 체크리스트입니다:

| 항목 | 설명 |

|---|---|

| Nmap 스캔 | 스캔을 위한 주요 도구. 무료 오픈 소스입니다. |

| 명령줄 액세스 | 터미널 또는 컴퓨터의 명령 프롬프트를 클릭합니다. |

| 대상 IP/도메인 | 확인하려는 네트워크 또는 디바이스의 주소입니다. |

| 인터넷 연결 | 선택 사항이지만 원격 대상을 스캔할 때 유용합니다. |

네트워킹 전문가가 될 필요는 없지만 기본적인 이해가 있다면 도움이 될 것입니다. 단순한 업무가 아닌 학습 경험이라고 생각하세요.

단계별 지침

1단계: 시스템에 Nmap 설치

시작하려면 도구를 설치하세요. 대부분의 시스템에서 사용할 수 있습니다.

Linux에서는 터미널을 열고 입력합니다:

sudo apt install nmapMac에서는 다음과 같이 홈브루를 사용하세요:

brew install nmapWindows의 경우 nmap.org에서 설치 프로그램을 다운로드하여 실행합니다.

설치 후 준비가 되었는지 확인합니다:

nmap --version버전 정보가 표시되어야 합니다. 그렇다면 모든 준비가 완료된 것입니다.

2단계: 기본 스캔 시도

Nmap이 실제로 작동하는지 확인하려면 라우터 또는 네트워크의 다른 디바이스를 스캔하세요. 유형:

nmap 192.168.1.1IP 주소를 실제 대상으로 바꿉니다. Nmap이 열린 포트 및 서비스 목록으로 응답합니다. HTTP, SSH 또는 FTP와 같은 항목이 표시될 수 있습니다.

스마트 TV를 스캔할 때 이 기능을 사용했는데 오래된 미디어 서버가 실행되고 있는 것을 발견한 적이 있습니다. 그때 스캔을 통해 얼마나 많은 정보를 발견할 수 있는지 깨달았습니다.

3단계: 전체 네트워크 스캔

단일 디바이스를 넘어 전체 네트워크를 확인할 수 있습니다. 이 명령을 사용하세요:

nmap 192.168.1.0/24로컬 네트워크에 있는 256개의 주소를 모두 스캔합니다. 노트북부터 프린터까지 연결된 모든 기기를 찾을 수 있는 좋은 방법입니다. 특히 온라인 상태인지조차 잊고 있었던 가젯을 발견하면 놀랄 것입니다.

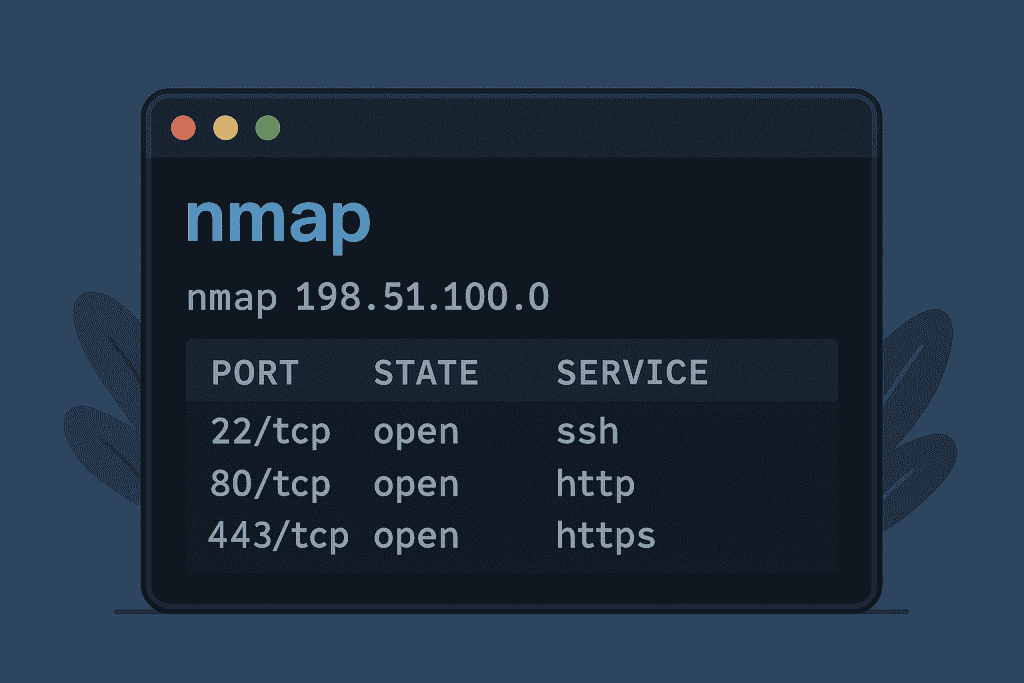

4단계: 실행 중인 서비스 확인

포트 번호 이상의 정보를 알고 싶으신가요? 서비스 탐지 기능을 추가하세요:

nmap -sV 192.168.1.1이제 Nmap은 각 열린 포트 뒤에 무엇이 있는지 알려줍니다. Apache HTTPD 또는 OpenSSH라고 표시될 수 있습니다. 이를 통해 디바이스가 안전한지 또는 오래된 소프트웨어를 사용하고 있는지 파악할 수 있습니다.

5단계: 스텔스 스캔 사용

표준 스캔은 노이즈가 많을 수 있습니다. 방화벽과 침입 탐지 시스템이 이를 감지할 수 있습니다. 하지만 스텔스 스캔은 다르게 작동합니다:

nmap -sS 192.168.1.1이 방법은 핸드셰이크 프로세스를 시작하지만 완료하지는 않습니다. 일부 방어를 몰래 통과할 수 있으며 침투 테스트에 자주 사용됩니다.

6단계: 운영 체제 식별

디바이스에서 실행 중인 운영 체제를 추측할 수도 있습니다. 이렇게 해 보세요:

nmap -O 192.168.1.1네트워크 응답을 살펴보고 OS를 파악하려고 시도합니다. Linux 5.X 또는 Windows 10이라고 표시될 수 있습니다. 항상 정확한 것은 아니지만 유용한 단서를 제공합니다.

7단계: 스캔 결과 저장

프로젝트를 진행 중이거나 기록을 남기고 싶은 경우, 결과물을 저장할 수 있습니다:

nmap -oN myscan.txt 192.168.1.1그러면 결과가 텍스트 파일에 기록됩니다. 나중에 확인하거나 팀원에게 보낼 수 있습니다.

팁 및 경고

Nmap Scan은 강력하지만 힘에는 책임이 따릅니다. 다음은 개인적인 경험에서 얻은 몇 가지 메모입니다.

더 원활한 스캔을 위한 팁:

| 팁 | 도움이 되는 이유 |

|---|---|

자세한 모드에서는 -v 사용 | 스캔 중 진행 상황을 표시합니다. |

| 업무 외 시간 중 스캔 | 네트워크 속도 저하 또는 중단을 방지하세요. |

방화벽이 설정된 호스트의 경우 -Pn을 사용해 보세요. | 핑 확인을 건너뛰며 핑이 차단된 경우에 유용합니다. |

피해야 할 사항:

| 실수 | 일어날 수 있는 일 |

|---|---|

| 허가 없이 공인 IP 스캔하기 | 이로 인해 보안 경고가 발생하거나 법적 조치가 취해질 수도 있습니다. |

| 한 번에 너무 많은 옵션 실행 | 속도가 느려지거나 약한 시스템이 충돌할 수 있습니다. |

| 결과 무시 | 열려 있는 포트가 보이면 정상이라고 생각하지 마세요. 더 자세히 조사하세요. |

한 친구가 재미로 학교 네트워크를 스캔한 적이 있습니다. IT 부서는 이를 달가워하지 않았습니다. 항상 윤리적으로 동의를 얻어 스캔하세요.

결론

이제 Nmap을 사용하여 네트워크에서 실행 중인 항목을 스캔하고 이해하는 방법을 배웠습니다. 이 도구는 열린 포트 발견부터 활성 서비스 식별에 이르기까지 디지털 환경을 명확하게 파악할 수 있게 해줍니다.

홈 네트워크에서 시작하여 안전하게 연습하세요. 익숙해지면 자신감 있고 책임감 있게 Nmap Scan을 사용할 수 있는 기술을 쌓을 수 있습니다. 확인 권한이 있는 시스템만 스캔해야 한다는 점만 기억하세요.

호기심을 유지하고, 계속 학습하며, 발견한 정보를 활용하여 네트워크를 더 안전하게 만드세요.

FAQ

사이버 보안에서 Nmap 스캔은 어떤 용도로 사용되나요?

네트워크에서 장치를 매핑하는 데 도움이 됩니다. 열려 있는 포트, 서비스 등을 확인할 수 있습니다. 보안 평가 및 감사에서 가장 신뢰할 수 있는 도구 중 하나입니다.

Nmap으로 네트워크를 스캔하는 것이 합법인가요?

허가를 받은 경우에만 가능합니다. 승인 없이 시스템을 스캔하는 것은 불법으로 간주될 수 있습니다. 스캔을 실행하기 전에 항상 동의를 얻으세요.

스캔 결과를 분석하려면 어떻게 해야 하나요?

어떤 포트가 열려 있고 어떤 서비스가 실행 중인지 확인하세요. 오래된 버전이나 익숙하지 않은 서비스가 있는지 확인하세요. 각 세부 사항을 통해 보안 인사이트를 얻을 수 있습니다.

리소스

- CourseDrill. Nmap 튜토리얼

- Medium. 초보자를 위한 Nmap 스캔 단계별 가이드

- HackerTarget. Nmap 튜토리얼

- 네트워크교육. Nmap 스캔 IP 범위

- StationX. Nmap을 사용하여 네트워크를 스캔하는 방법